1. 概述:

IoT设备身份认证(IoT Device ID,ID?)是物联网设备接入到系统时的设备身份标识和设备认证系统,通过可信计算和密码技术为物联网系统提供设备认证、传输通道加密、业务数据加密等端到端的可信接入能力。

MQTT是一种基于发布/订阅模式的轻量级消息传输协议,专门针对低带宽和不稳定网络环境的物联网应用而设计,可以用极少的代码为联网设备提供实时可靠的消息服务。EMQX 是一款大规模可弹性伸缩的云原生分布式物联网 MQTT Broker,提供了高效可靠海量物联网设备连接,能够高性能实时移动与处理消息和事件流数据。

2 方案说明:

- 部署EMQX为IoT设备管理平台,在物联网应用中集成ID?云端SDK、在物联网设备(Linux)中通过Paho-MQTT集成ID?设备端SDK,通过身份认证、业务数据加密等功能,实现物联网数据安全上云。

- 使用此技术方案,具有如下优点:

- 不涉及对IoT设备管理平台的改造,开发成本低,对物联网平台的影响小。

- 在物联网设备和物联网应用,进行端到端的数据加密,确保数据传输全链路的安全。

- 可只针对敏感信息(基于MQTT消息区分)进行数据加密,可保持较高的数据传输和处理性能。

3. 使用流程:

3.1 创建产品:

本章节描述了如何在IoT设备身份认证控制台创建产品并分配授权额度,包括:

- 创建产品

- 分配授权额度

前提条件

- 登录产品控制台,在左侧导航栏,选择常规>集成与部署 > IoT设备身份认证,单击独立使用(三方物联网平台)卡片的开始接入按钮。

- 在配置产品页面创建新产品&分配ID?授权,然后单击下一步按钮。

- 选择产品:请选择创建新产品,并输入产品名称。

- ID?有效期:免费试用、或者付费授权。

- 分配ID?授权数量:请输入ID?授权数量。

3.2 选择设备认证算法:

IoT设备身份认证支持国际算法(AES-128、AES-192、AES-256)和国密算法(SM1-128、SM2-256、SM4-128),能满足企业不同安全等级的需求。

说明

国密算法SM1需要配合ID?安全芯片使用,SM2用于业务数据完整性校验和加密。

ID?新增产品中默认选择的设备认证算法是AES-128;如需选择其他设备认证算法,请按如下步骤操作:

- 在查看配置信息页面,选择设备认证算法为SM4-128,单击提交按钮。

- 在查看配置信息页面,您需要记录下ProductKey、ProductSecret。

- ProductKey:设备所属产品的ProductKey。

- ProductSecret:由IoT设备身份认证颁发的产品密钥,与 ProductKey 成对出现。

- 单击下一步按钮进入集成云端SDK页面。

3.3 集成云端SDK:

3.3.1 阿里云账号的AccessKey:

- AccessKey是调用阿里云API的身份凭证,请参见获取AccessKey。

- 需要注意的是AccessKey的归属账号必须与创建产品时的账号保持一致。

3.3.2 下载云端SDK:

- 执行wget命令获取云端SDK:

wget https://id2-schip-online.oss-cn-shanghai.aliyuncs.com/static_resources/id2_server_sdk/ID2_Server_SDK.tar

- 在云端环境执行命令tar -xvf ID2_Server_SDK.tar 完成解压,执行命令cd <解压SDK后的目录>。设备端SDK的目录说明见表格内容:

目录/文件 |

说明 |

demos |

ID?云端的示例代码 |

lib |

ID?云端的Jar包 |

3.3.3 集成云端SDK

- 添加Maven项目依赖,引入阿里云Java SDK公共包。

<dependency> <groupId>com.aliyun</groupId> <artifactId>aliyun-java-sdk-core</artifactId> <version>4.5.6</version> </dependency>

- 导入云端SDK中的lib/aliyun-java-sdk-id2-1.1.4.jar到项目工程中,初始化云端SDK。

public static String ACCESS_KEY = null; public static String ACCESS_SECRET = null; public static String REGION_ID = "cn-shanghai"; public static String END_POINT = "id2." + REGION_ID + ".aliyuncs.com"; // Load ACCESS_KEY and ACCESS_SECRET From Config File loadConfigProperties("xxx.conf"); IClientProfile profile = DefaultProfile.getProfile(REGION_ID, ACCESS_KEY, ACCESS_SECRET); DefaultProfile.addEndpoint(REGION_ID, PRODUCT_CODE, END_POINT); client = new DefaultAcsClient(profile);

- 发起调用,ID?云端SDK为每个API封装了一个类,命名为${API名称}+"Request",如VerifyRequest,用于API的调用请求,ID?云端API列表请参考ID?云端API手册。

- ID?空发

OtpGetId2Request request = new OtpGetId2Request(); request.setDeviceAuthCode(authCode); request.setApiVersion(1.1.2); OtpGetId2Response response = client.getAcsResponse(request);

- 获取ID?认证挑战字

GetServerRandomRequest request = new GetServerRandomRequest(); request.setId2(id2Id); request.setApiVersion(1.1.2); GetServerRandomResponse response = client.getAcsResponse(request); System.out.println("GetServerRadom requestId:" + response.getRequestId());

- ID?设备认证和业务密钥加密

VerifyAndEncryptRequest request = new VerifyAndEncryptRequest(); request.setApiVersion(1.1.2); request.setProductKey(productKey); request.setId2(id2Id); request.setAuthCode(authCode); request.setData(keyInfo); VerifyAndEncryptResponse response = client.getAcsResponse(request); System.out.println("VerifyAndEncrypt requestId:" + response.getRequestId());

- 应用集成ID?云端SDK的示例代码,请参考demos/ID2SPDemo

3.4 集成设备端SDK:

3.4.1 下载设备端SDK:

- 执行wget命令获取设备端SDK:

wget https://id2-schip-online.oss-cn-shanghai.aliyuncs.com/static_resources/id2_client_sdk/ID2_Client_SDK.tar

- 执行命令tar -xvf ID2_Client_SDK.tar完成解压,执行命令cd <解压SDK后的目录>。设备端SDK的目录说明见表格内容:

目录/文件 |

说明 |

demos |

ID?设备端的示例代码:

|

external |

用于存放外部的组件:

|

include |

ID?的头文件目录 |

libs |

ID?的静态库 |

make.rules |

编译规则文件,可配置编译工具链和编译参数 |

make.settings |

编译配置文件,可配置ID?的密钥类型(如AES、SM4) |

makefile |

编译脚本 |

src |

ID?的源码目录 |

tests |

ID?的测试用例,包括HAL和ID?的测试。 |

tools |

ID?的本地工具/脚本:

|

3.4.2 集成设备端SDK:

- 设备硬件及系统层集成,详情请参考ID?设备端SDK适配接口

- OSA接口适配:实现src/osa/ls_osa.c中的接口。

- HAL接口适配:实现src/hal/km/demo/ls_hal_km.c中的接口,通过hal_test测试用例验证(成功日志: “HAL KM Test Pass”)。

- 设备应用层集成,详情请参考ID?设备端API手册

- 设备应用首先调用ID?的初始化函数,完成设备端SDK的初始化。

{ int ret; ret = id2_client_init(); if (ret != IROT_SUCCESS) { ls_osa_print("id2 client init fail, %d\n", ret); return -1; } }

- 获取ID?设备端的烧录状态:

- 如ID?已烧录(is_prov == true),退出ID?空发流程

{ int ret = 0; bool is_prov = false; ret = id2_client_get_prov_stat(&is_prov); if (ret != IROT_SUCCESS) { ls_osa_print("id2 client get prov stat fail, %d\n", ret); return -1; } }

- 生成ID?设备端的空发认证码。

{ int ret = 0; uint8_t auth_code[ID2_MAX_AUTH_CODE_LEN] = {0}; uint32_t auth_code_len = ID2_MAX_AUTH_CODE_LEN; ret = id2_client_get_otp_auth_code( (uint8_t *)product_secret, (int)strlen(product_secret), auth_code, &auth_code_len); if (ret != IROT_SUCCESS) { ls_osa_print("id2_client_get_otp_auth_code fail, %d\n", ret); return -1; } }

- ID?空发的网络请求和响应。

- authCode:ID?空发认证码的Base64编码

- otpData:ID?云端下发的空发数据(Base64格式)

# ID?空发请求: {commandId:xxx, authCode: xxx} # ID2空发响应: {commandId:xxx, otpData: xxx}

- 存储ID?密钥到设备安全存储区。

{ int ret = 0; ret = id2_client_load_otp_data(otp_data, otp_len); if (ret != IROT_SUCCESS) { ls_osa_print("id2 load otp data fail, %d\n", ret); return -1; } }

- 获取设备端的ID? ID。

{ int ret = 0; uint8_t id2_id[ID2_ID_MAX_LEN + 1] = {0}; uint32_t id2_id_len = ID2_ID_MAX_LEN; ret = id2_client_get_id(id2_id, &id2_id_len); if (ret != IROT_SUCCESS) { ls_osa_print("id2 client get id fail, %d\n", ret); return -1; } }

- ID?认证挑战字的网络请求和响应。

# ID?认证挑战字的请求: {commandId:xxx, Id2Id: xxx} # ID2认证挑战字的响应: {commandId:xxx, challenge: xxx}

- 获取设备端的ID?认证码。

{ int ret = 0; uint8_t auth_code[ID2_MAX_AUTH_CODE_LEN] = {0}; uint32_t auth_code_len = ID2_MAX_AUTH_CODE_LEN; ret = id2_client_get_challenge_auth_code( challenge, NULL, 0, auth_code, &auth_code_len); if (ret != IROT_SUCCESS) { ls_osa_print("id2 client get challenge auth code fail, %d\n", ret); return -1; } }

- 设备端认证和数据加密的网络请求和响应。

- cipherData:ID?云端下发的加密数据

# ID?设备认证和数据加密的请求: {commandId:xxx, productKey:xxx, Id2Id:xxx, authCode:xxx} # ID2设备认证和数据加密的响应: {commandId:xxx, cipherData: xxx}

- 解密ID?云端加密下发的数据。

{ int ret = 0; ret = id2_client_decrypt(cipher_data, cipher_len, cipher_data, &cipher_len); if (ret != IROT_SUCCESS) { ls_osa_print("id2 client decrypt fail\n"); return -1; } }

- 应用集成ID?设备SDK的示例代码,请参考demos/spdemo

- 设备端SDK的编译:

- 在ID? SDK的根目录,执行命令vi ./make.settings打开文件, 修改CONFIG_LS_ID2_KEY_TYPE的值

- 同ID?产品选择的认证算法保持相同

- 执行命令“make clean & make plat=xxx”进行编译

- Linux x86_64默认使用系统中的GCC作为编译工具,且默认指定“plat=x86_64”参数

- 如要编译其他架构,如armhf,在make.rules中配置编译工具,运行编译命令“make clean & make plat=armhf”

3.5 业务数据加密:

在完成设备端集成的基础上,运行设备应用, 或者使用演示示例,进行ID?认证和加密,以及业务数据加密的调试。

- 使用演示示例:

- 部署EMQX物联网平台,详情参见EMQX安装和部署

- 本节描述在Ubuntu 22.04上通过Docker部署EMQX物联网平台的示例

- 安装和启动Docker工具:

# Install Docker curl -fsSL get.docker.com -o get-docker.sh sudo sh get-docker.sh --mirror Aliyun # Start Docker sudo systemctl enable docker sudo systemctl start docker # Get Docker Version docker -v

- 使用Docker安装EMQX物联网平台:

# Get emqx-5.1.3 docker image docker pull emqx/emqx:5.1.3 # Start docker emqx instance docker run -d --name emqx -p 1883:1883 emqx/emqx:5.1.3 # Get docker instance info docker ps

- 部署云端演示示例,在ID?云端SDK根目录,配置vi demos/ID2SPMessage/Id2SpDemo.conf文件中的AccessKey和AccessSecret信息。

- 执行命令cd demos/ID2SPMessage,执行命令java -jar Id2SpDemo.jar启动云端演示示例。

- 在ID?设备端SDK目录,执行命令vi tools/ls_sp_demo.sh填写如下参数:

- HostAddr:云端演示示例的IP地址,localhost代表本机网络。

- ProductKey:ID?产品的ProductKey。

- ProductSecret:ID?产品的ProductSecret。

- PublishData:设备端应用上报的业务数据,建议不超过1024字节。

- 执行命令./tools/ls_sp_demo.sh运行设备端演示示例,查看设备端打印的日志。

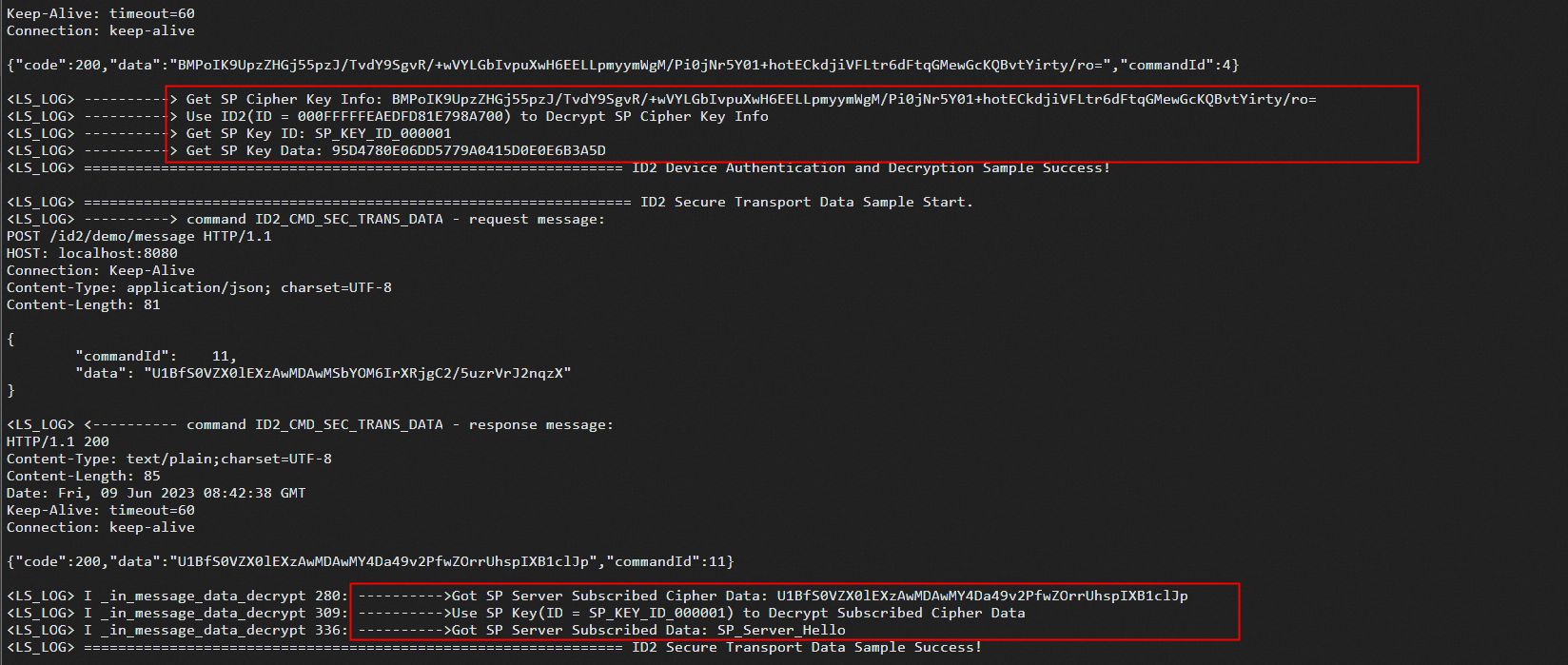

- 在设备端日志中,可以看到完成ID?的设备认证,以及通过ID?加密下发SP Key Info;设备端通过ID?设备端接口解密后,获得明文的Key ID和Data

- 在设备端日志中,可看到由SPKey加密下发的业务数据(“SP Server Subscribed Cipher Data”);通过在调用SPKey解密后,可得到明文的下行业务数据(“SP_Server_Hello”)

- 在云端查看打印的日志。

- 可看到由SPKey加密的业务数据("Device Published Cipher Data")

- 使用SPKey解密后,可得到正确的上行业务数据(“SP_Client_Hello”)

- 查看设备状态:

- 登录产品控制台,在左侧导航栏,选择资产>设备,查看设备状态为正常,安全状态为安全。