2000元阿里云代金券免费领取,2核4G云服务器仅664元/3年,新老用户都有优惠,立即抢购>>>

阿里云采购季(云主机223元/3年)活动入口:请点击进入>>>,

阿里云学生服务器(9.5元/月)购买入口:请点击进入>>>,

CA :CertificateAuthority的缩写,通常翻译成认证权威或者认证中心,主要用途是为用户发放数字证书

功能:证书发放、证书更新、证书撤销和证书验证。

作用:身份认证,数据的不可否认性

端口:443

证书请求文件:CSR是Cerificate Signing Request的英文缩写,即证书请求文件,也就是证书申请者在申请数字证书时由CSP(加密服务提供者)在生成私钥的同时也生成证书请求文件,证书申请者只要把CSR文件提交给证书颁发机构后,证书颁发机构使用其根证书的私钥签名就生成了证书文件,也就是颁发给用户的证书

CA认证中心

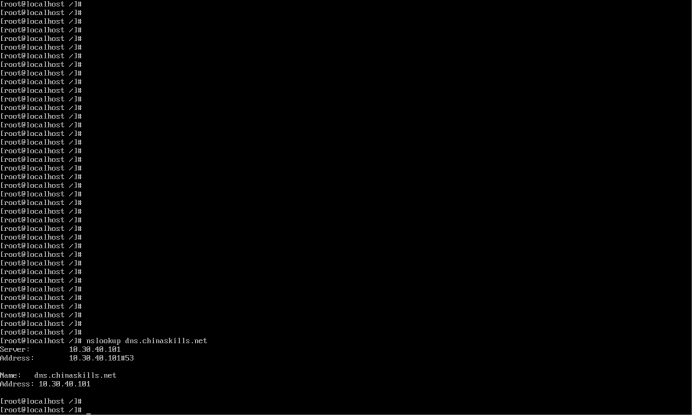

1、一般是先要配置出一个域环境,这里就用centos来配

现在就是简单的dns环境了

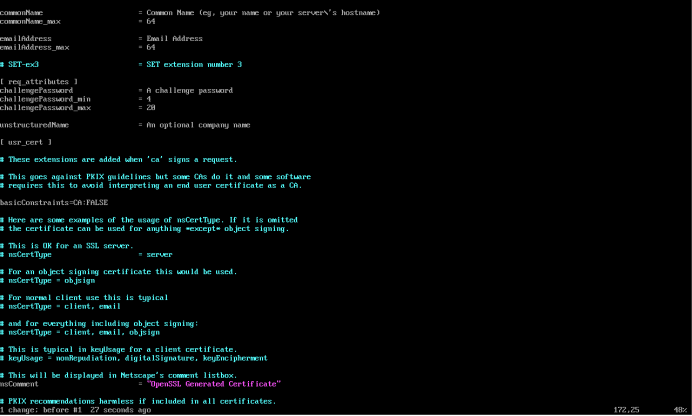

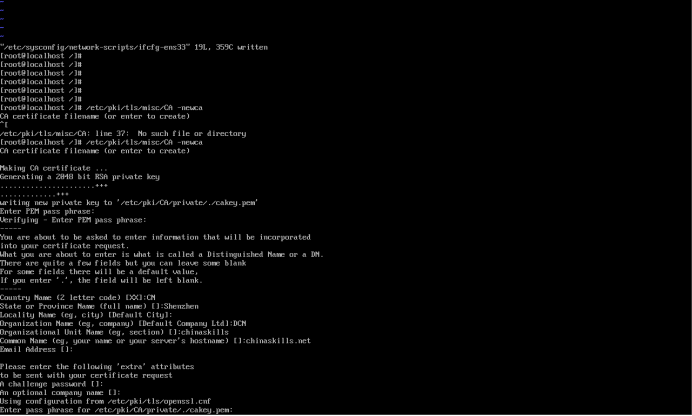

2、进入CA中心的配置文件

vim /etc/pki/tls/openssl.cnf +172 (进入openssl.cnf并且跳转到172行

把172的FALSE改成TRUE

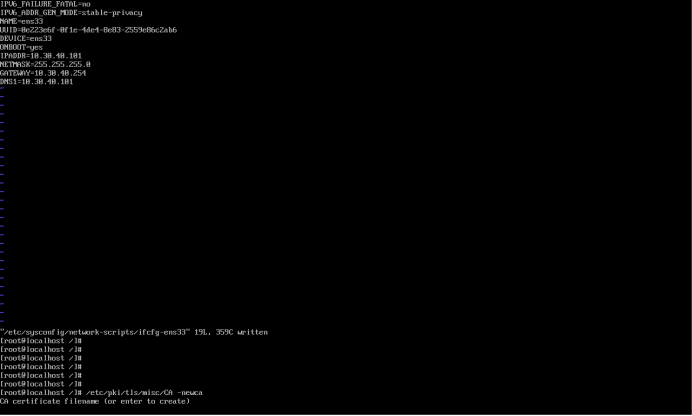

3、配置认证中心

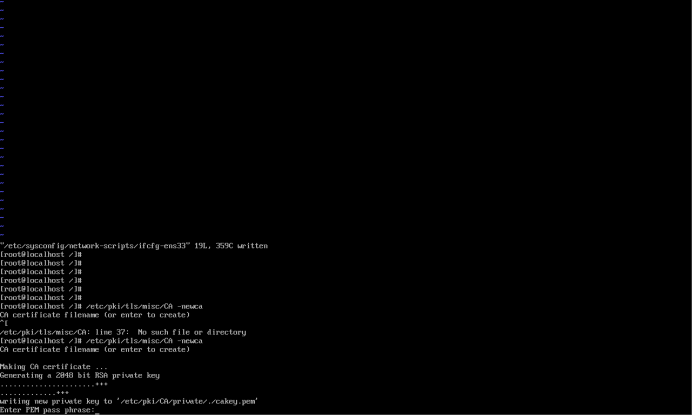

/etc/pki/tls/misc/CA -newca

回车开始创建

输入密码

在输完需要的内容之后再次输入密码确认创建

创建成功

输入的内容详细如下

Country Name 国家地区名称

State or Province Name 省份名称

Locality Name 城市名称

Organization Name 组织单位名称

Common Name 通用名称

Email Address 邮箱

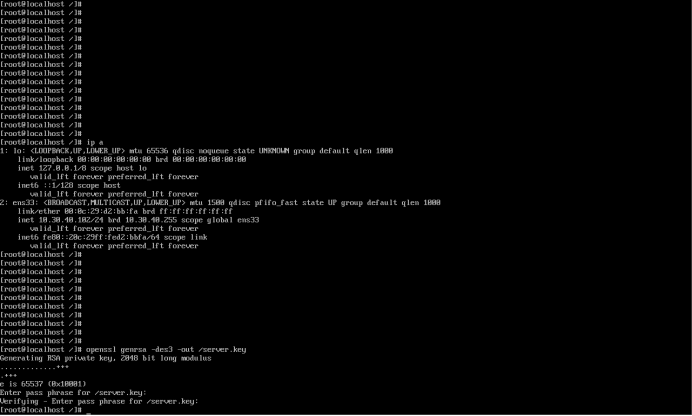

然后把原有index文件删除,创建一个空的index文件

申请证书

1、在客户端机上

先是创建密钥

openssl genrsa -des3 -out /server.key

创建一个server.key的密钥在根目录上

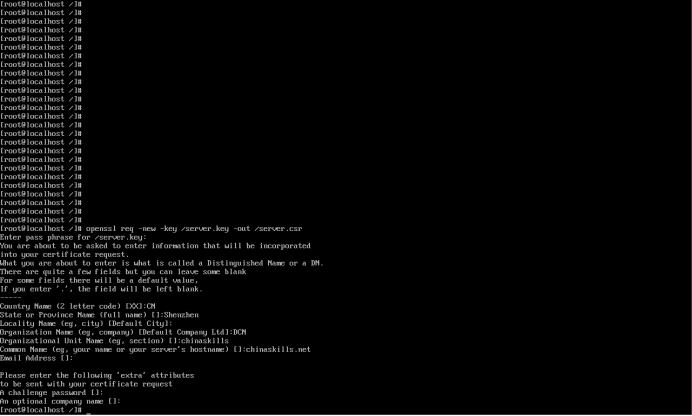

2、然后创建证书申请并且传送到CA认证中心上

openssl req -new -key /server.key -out /server.csr

根据密钥创建一个证书申请

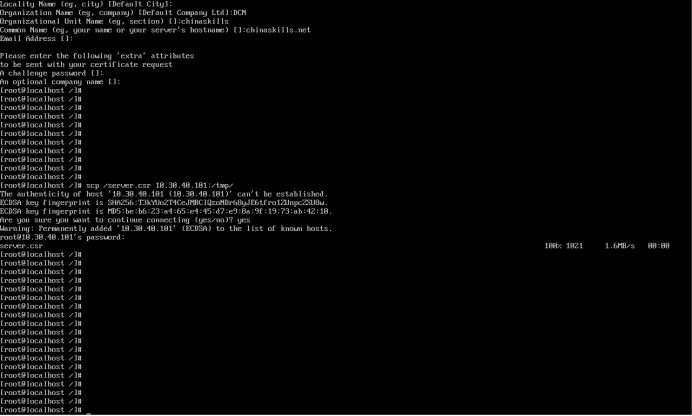

scp /server.csr 10.30.40.101:/tmp/

把证书申请文件传送到CA上的/tmp/目录中

3、在CA上给证书签名

openssl ca -keyfile /etc/pki/CA/private/cakey.pem -cert /etc/pki/CA/cacert.pem -in /tmp/server.csr -out /server.crt

注意每个步骤都要你输密码,一般y/n输y确认就好

把证书颁发给客户端

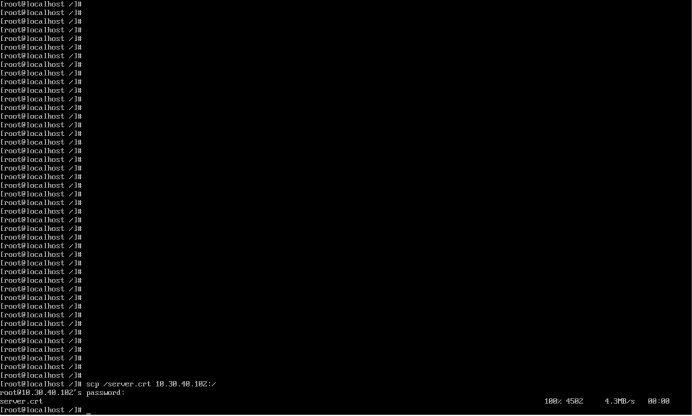

scp /server.crt 10.30.40.102:/

把server.crt传给客户端的根目录

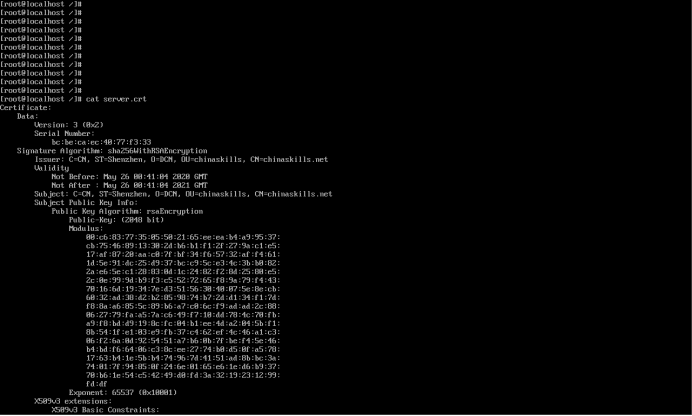

效果

在客户端查看证书

至此CA配置完毕