2000元阿里云代金券免费领取,2核4G云服务器仅664元/3年,新老用户都有优惠,立即抢购>>>

阿里云采购季(云主机223元/3年)活动入口:请点击进入>>>,

阿里云学生服务器(9.5元/月)购买入口:请点击进入>>>,

?

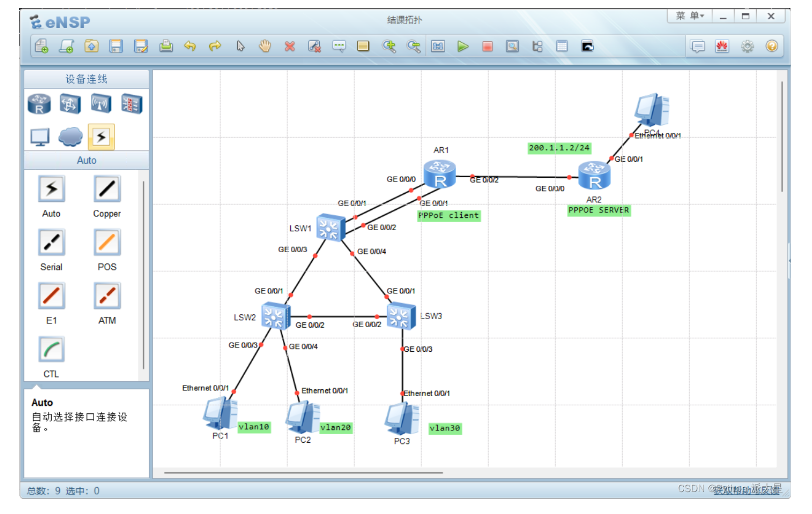

华为数通HCIA综合实验拓扑

各交换机路由器的配置:

SW1交换机配置:

/端口部分参考SW3.cfg的注释

vlan batch 10 20 30 1000 #连续创建vlan 10 20 30 1000

stp mode stp //设置生成树模式为标准单实例生成树

stp instance 0 root primary //设置自己成为根桥交换机

dhcp enable //开启DHCP功能

interface Vlanif10 //进入虚拟接口VLAN10

ip address 192.168.1.1 255.255.255.0 //配置IP地址192.168.1.1/24

dhcp select interface //设置dhcp运行模式为接口模式

dhcp server dns-list 114.114.114.114 //设置DHCP dns列表114.114.114.114

/参考vlanif10注释

interface Vlanif20

ip address 192.168.2.1 255.255.255.0

dhcp select interface

dhcp server dns-list 114.114.114.114

/参考vlanif10注释

interface Vlanif30

ip address 192.168.3.1 255.255.255.0

dhcp select interface

dhcp server dns-list 114.114.114.114

interface Vlanif1000 //进入虚拟接口vlan1000

ip address 10.1.1.1 255.255.255.0 //设置IP地址10.1.1.1/24

interface Eth-Trunk1 //创建并进入链路聚合接口ETH-Trunk1

port link-type access //设置端口连接类型为access

port default vlan 1000 //设置端口默认的PVID为vlan1000

interface GigabitEthernet0/0/1

eth-trunk 1 //使当前物理接口加入到eth-trunk1中

interface GigabitEthernet0/0/2

eth-trunk 1 //使当前物理接口加入到eth-trunk1中

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30

ospf 1 router-id 2.2.2.2 //创建ospf进程1,route-id为2.2.2.2

area 0.0.0.0 //创建区域0

network 192.168.0.0 0.0.3.255 //宣告网络段192.168.0.0/22

network 10.1.1.0 0.0.0.255 //宣告网络段10.1.1.0/24

SW2交换机配置:

/参考SW3.cfg中的注释

vlan batch 10 20 30 //创建vlan 10 20 30

stp mode stp //设置生成树模式为标准单实例生成树

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

interface GigabitEthernet0/0/4

port link-type access

port default vlan 20

SW3交换机配置:

vlan batch 10 20 30 //批量创建VLAN 10 20 30

stp mode stp //设置生成树模式为标准单实例生成树

interface GigabitEthernet0/0/1

port link-type trunk //设置端口连接类型为Trunk模式

port trunk allow-pass vlan 10 20 30 //设置端口允许通过的vlan10 20 30

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GigabitEthernet0/0/3

port link-type access //设置端口连接类型为access

port default vlan 30 //设置端口默认的PVID为vlan 30

AR1路由器配置:

acl number 2000 //创建基本访问控制列表2000

rule 5 permit //放行所有来源IP数据

interface Dialer1 //创建拨号接口Dialer1

link-protocol ppp //接口连接协议类型为PPP协议

ppp pap local-user heyong password simple 10086 //设置ppp pap模式认证用户为heyong,密码为10086,明文保存

ip address ppp-negotiate //IP地址为PPP远程协商分配

dialer user 10086 //设置连接名称为 10086

dialer bundle 1 //设置PPPoE流量通道为1

dialer-group 1

nat outbound 2000 //接口出方向配置EASY-IP进行网络地址转换

interface Eth-Trunk1 //创建链路聚合接口ETH-trunk1

undo portswitch //升级链路聚合端口为三层接口

ip address 10.1.1.2 255.255.255.0 //配置IP地址为10.1.1.2/24

interface GigabitEthernet0/0/0

eth-trunk 1 //使当前物理接口加入到eth-Trunk1

interface GigabitEthernet0/0/1

eth-trunk 1 //使当前物理接口加入到eth-Trunk1

interface GigabitEthernet0/0/2

pppoe-client dial-bundle-number 1 //接口以PPPoE客户端模式进行拨号.绑定拨号接口1

dialer-rule

dialer-rule 1 ip permit //放行拨号流量

ospf 1 router-id 1.1.1.1 //创建ospf进程1,route-id为1.1.1.1

default-route-advertise always //一直下发缺省路由给其他路由器

area 0.0.0.0 //创建区域0

network 10.1.1.0 0.0.0.255 //宣告网络段10.1.1.0/24

ip route-static 0.0.0.0 0.0.0.0 Dialer1 //手工添加缺省路由从Dialer1接口发出

AR2路由器配置:

sysname ISP //改名ISP

dhcp enable //开启DHCP功能

ip pool khd //设置地址池名为khd

gateway-list 200.1.1.2 //设置地址池网关为200.1.1.2

network 200.1.1.0 mask 255.255.255.0 //设置地址网络段范围200.1.1.0/24

aaa //进入AAA系统视图

local-user heyong password cipher 10086 //创建本地用户heyong,设置密码为10086,密文保存

local-user heyong service-type ppp //设置本地用户heyong,使用的服务类型为ppp协议

interface Virtual-Template1 //设置PPPoE服务端模板接口,ID为1

ppp authentication-mode pap //设置ppp 认证模式为pap

remote address pool khd //设置远程地址分配来源为地址池khd

ppp ipcp dns 114.114.114.114 //设置ppp拨号分配dns 114.114.114.114

ip address 200.1.1.2 255.255.255.0 //设置IP地址为网关地址200.1.1.2

interface GigabitEthernet0/0/0 //进入物理接口G0/0/0

pppoe-server bind Virtual-Template 1 //以PPPoE服务端模式绑定服务端接口1

interface GigabitEthernet0/0/1

ip address 172.16.1.1 255.255.255.0

dhcp select interface

NAT访问控制列表:

NAT---->网络地址转换------->出方向时候,转换的是源IP地址,入方向时候,转换的是目的IP地址。

NAT配置示例:

创建访问控制列表,编号为2000 ----空的列表

acl 2000

例:示例两个条目

添加条目 编号为5 拒绝 来源IP为 192.168.1.0 /24的数据,IP地址后面接的是通配符。

rule 5 deny source 192.168.1.0 0.0.0.255

添加条目 5 拒绝 来源所有的IP地址,去向114.114.114.114主机的53端口的TCP协议数据。

rule 5 deny any tcp destination 114.114.114.114 0 destination-port eq domain

子网掩码:

是连续的1.1来锁定该bit位,IP地址的值

通配符:

是用0来锁定该bit位的,IP地址的值,他不需要使用连续的0或1

NAT------>网络地址转换

缺点:

减缓了IP地址的消耗速度

使得内网相对于外网来说,变得不在透明

能够实现1对多的外网访问

缺点:

1、破坏了端到端的访问

应用:

解决我们多个主机访问外网的问题

解决外网访问内部主机资源的问题

解决地址访问安全的问题

ACL访问控制列表的匹配原则:

自上而下,序号从小到大依次匹配

如果命中规则,则停止匹配下方规则,直接作出规则的指定行为

如果数据未命中规则,则视为此数据为未命中数据,默认发送

ACL配置过程:

1、创建访控制列表(此时ACL是为空)

acl 2000

2、 添加条目:

rule deny source 192.168.2.0 0.0.0.255

3、口处使用流量控制器:(需进入接口)

traffic-filter outbound acl 2000

访问控制列表书写的技巧:

先写少数的----极端个例(少数的特例先书写,大范围可直接概括)

先写拒绝的----及早丢弃不需要传输的数据,提高转发效率(因为不在拒绝列表就会默认通行,允许列表可以一次放通)

?